[コラム] エンタープライズITのためのID管理を概観する

今やITシステムを提供・利用する上で、ID管理を行なうことは不可欠となっています。 ITシステムは、アクセスしている人が誰であるかを認証し、その人が利用できる情報や機能を提供しています。

エンタープライズITには従業員や業務上の関係者がアクセスします。人事異動や契約により、それらの人の役割・権限は刻一刻と変化していきます。それをITシステム上に正しく反映し続けるためにID管理が必要となります。適切な人が、適切なシステムの情報や機能に、適切な権限で、適切な期間だけアクセスできるという状態を保つことで、企業における業務を不正なく正しく実行することを支援し、重要情報の漏洩を予防する環境を実現することができます。

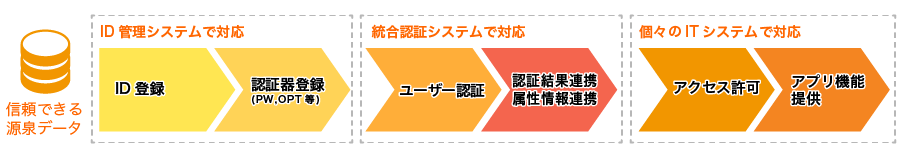

ユーザーがシステムを利用するためのステップは次のとおりとなるでしょう。

図1: ITシステム利用までのステップ

- ID登録

- 認証器登録(パスワード、OTP生成器、等)

- ユーザー認証

- アクセス認可

- アプリ機能提供

これらのステップをシステム毎に実装、運用することは、手間とコストがとてもかかることです。そのため、多くの企業では、ID管理基盤として、ID管理システム、統合認証システム(シングルサインオンシステム)を導入することになります。その場合、利用ステップは次の通りとなるでしょう。

図2: ITシステム利用までのステップ(ID管理基盤を導入)

- ID登録

- 認証器登録(パスワード、OTP生成器、等)

- ユーザー認証

- シングルサインオン(認証結果連携、属性情報連携)

- アクセス認可

- アプリ機能提供

ここで、ID管理システムは「ID登録」~「認証器登録(パスワード等)」のステップを担当します。

ID管理システムは、人事マスターやID申請ワークフロー等の信頼できる源泉からユーザーの情報を受け取り、ユーザーが使用するITシステムに「ID登録」を行ないます。

また、ユーザー向けのセルフサービス画面を提供するなどの方法でパスワードの登録・変更などを実現し、ユーザーの「認証器登録」の処理も行なうでしょう。

ITシステムにID登録や認証器登録を行なう処理は、通常IDプロビジョニングと呼ばれ、そのインタフェースにLDAP、SQL、専用プログラム、CSVファイルなどが用いられます。近年ではIDプロビジョニング用の標準技術として SCIM という REST API を用いる標準技術も登場してきており、対応が求められるようになっています。

一方、統合認証システム(シングルサインオンシステム)は「ユーザー認証」~「シングルサインオン(認証結果連携・属性情報連携)」のステップを担当します。

統合認証システムは、登録された認証器(パスワード、OTP生成器、等)を用いて「ユーザー認証」を行ないます。統合認証システムに接続されたITシステム全体に共通の認証方式が提供されることで、個々のITシステムの実装に依存した認証の信頼レベルのばらつきを抑制することができます。

統合認証システムは、認証結果(ユーザー識別子、認証時刻、等)や、認証されたユーザーの属性情報をアプリケーションに連携します。この方法は、統合認証システム用ソフトウェアに実装された独自の方式を用いる方法と、ID連携の標準技術(OpenID Connect, SAML等)を用いる方法があります。

統合認証システムによっては、アプリケーション単位(URL単位)で、ユーザーの属性情報に基づくアクセス制御の機能が提供される場合もあります。

個々のITシステムは、統合認証システムから受け取った認証されたユーザーの属性情報や、ID管理システムから事前に登録されたユーザーの属性情報を用いて、システムの利用可否、機能毎の利用可否を判断(「アクセス認可」)し、「アプリ機能提供」を行ないます。

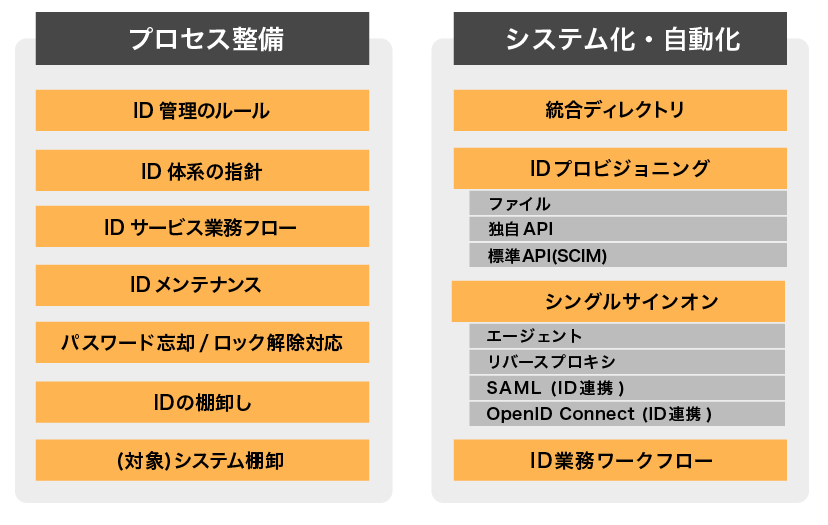

エンタープライズITでのID管理の実現においては、「プロセスの整備」と「システム化・自動化」の2つの分野の対応を併せて行なっていく必要があります。

図3: ID管理導入に向けた実施項目

ID管理の導入の仕方について解説された文献には、

-

特定非営利活動法人 日本ネットワークセキュリティ協会 アイデンティティ管理ワーキンググループ (2013) 『改定新版クラウド環境におけるアイデンティティ管理ガイドライン』 インプレスR&D

-

株式会社NTTデータ 山田 達司 (2010)『統合ID管理入門』 (カンターライニシアティブ セミナー資料) <http://kantarainitiative.org/confluence/download/attachments/43876623/05_nttdata_yamada.pdf>

などがあります。ID管理を導入する際、あるいは見直す際には、これらの文献を参考しながら具体的な計画に落とし込んでいくと良いでしょう。